Amazon Inspectorとは?

Amazon Inspectorは、AWS環境のセキュリティ評価を自動化するサービスです。EC2インスタンス、コンテナイメージ、Lambda関数など、AWS上のさまざまなリソースを継続的にスキャンし、既知の脆弱性や意図しないネットワーク露出などを検出します。

このサービスは、CVE (Common Vulnerabilities and Exposures) データベースやセキュリティのベストプラクティスに基づき、潜在的なセキュリティリスクを特定します。検出された問題は、深刻度に応じて優先順位が付けられ、詳細なレポートと修復ガイダンスが提供されます。

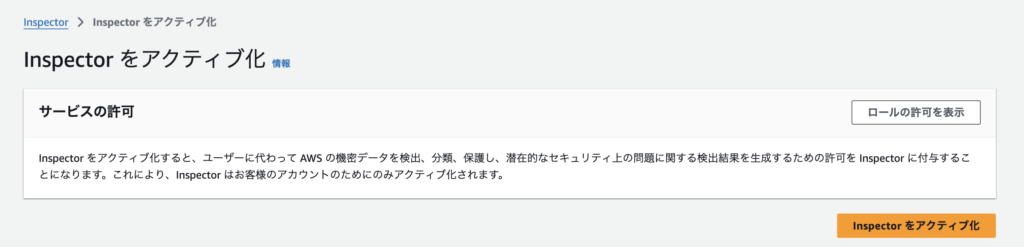

はじめかた

https://ap-northeast-1.console.aws.amazon.com/inspector/v2/home?region=ap-northeast-1#/get-started

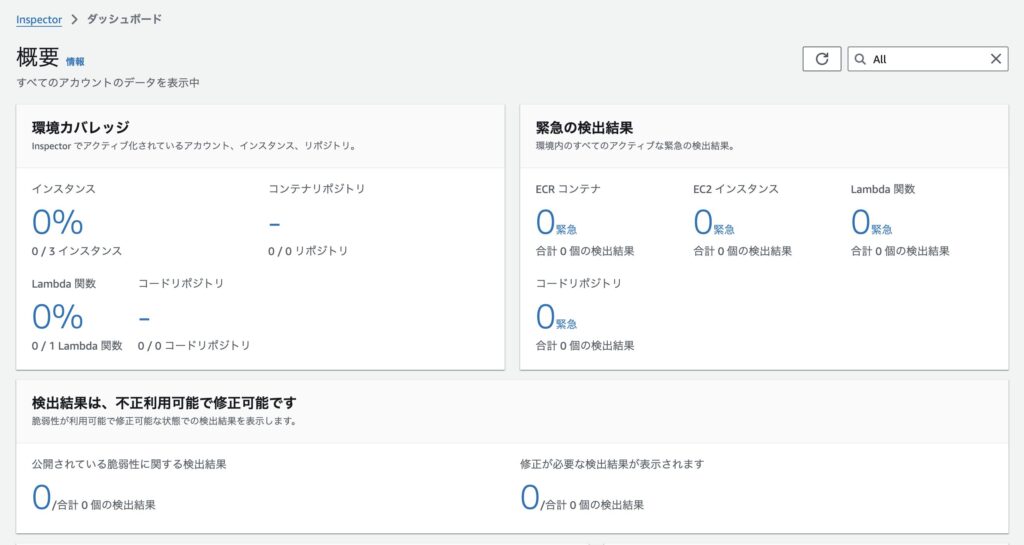

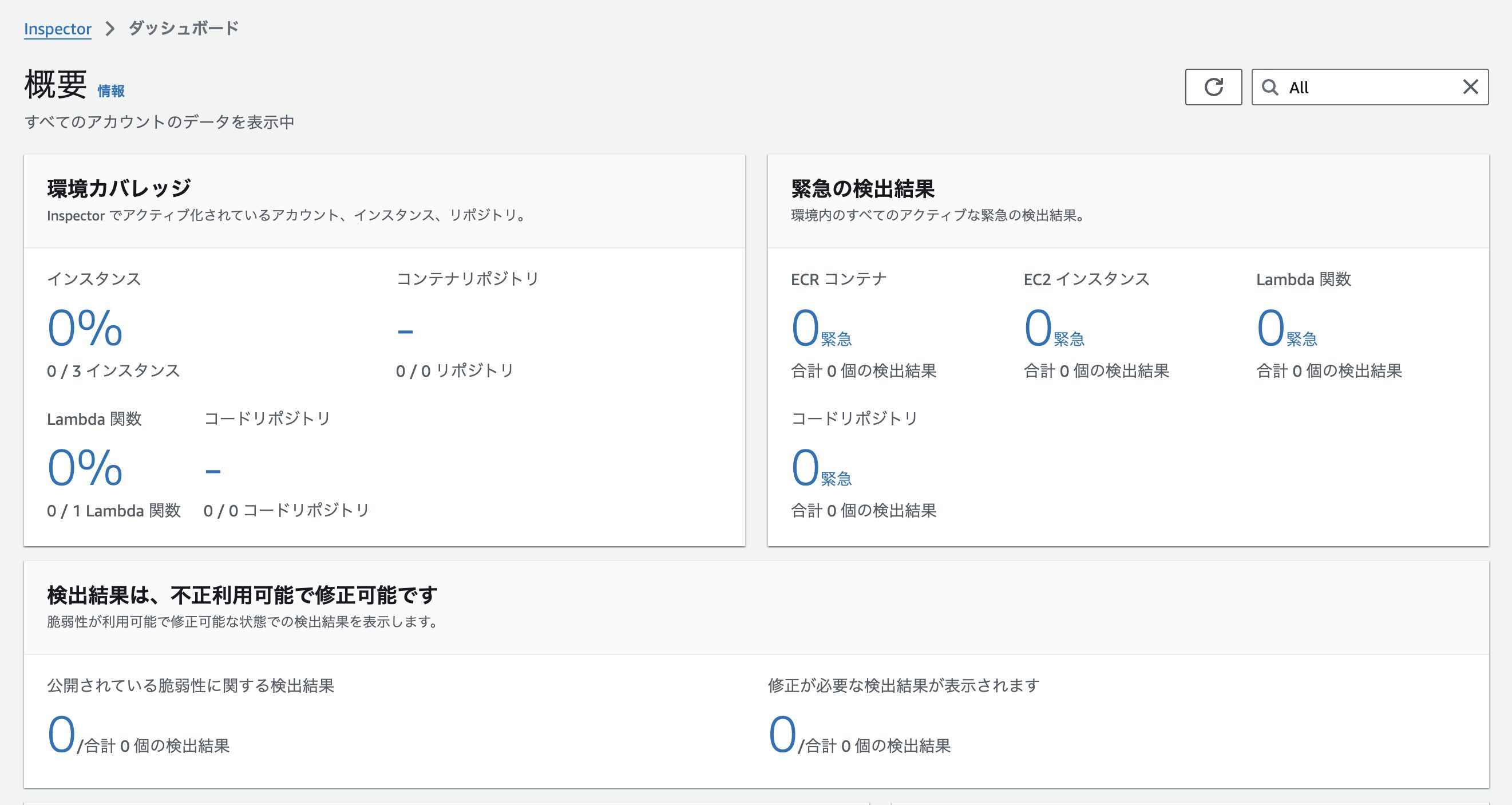

ダッシュボード

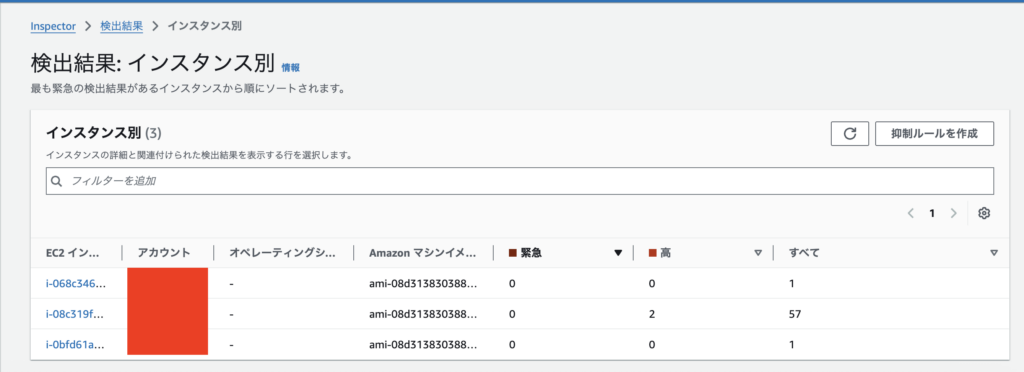

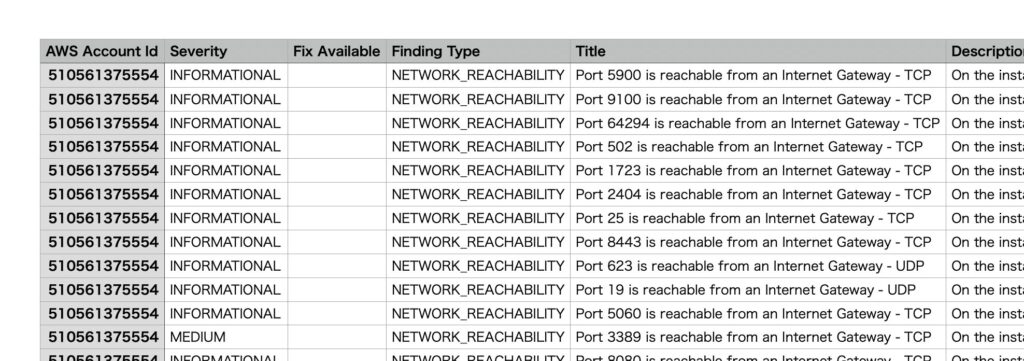

ネットワークスキャン

Amazon Inspectorを有効化するとネットワーク上のEC2についてスキャンを行い、ネットワークからわかる脆弱性を検出します。

結果のエクスポート

S3のバケット

S3のバケットを作成してポリシーを以下のようにします

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow Amazon Inspector to add objects to the bucket",

"Effect": "Allow",

"Principal": {

"Service": "inspector2.amazonaws.com"

},

"Action": [

"s3:PutObject",

"s3:PutObjectAcl",

"s3:AbortMultipartUpload"

],

"Resource": "arn:aws:s3:::バケット名/*",

"Condition": {

"StringEquals": {

"aws:SourceAccount": "アカウントID"

}

}

}

]

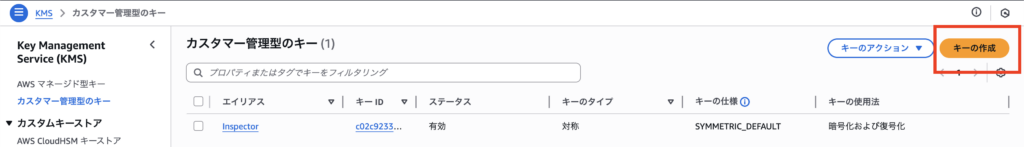

}KMS

Key Management Service(KMS)を開いてキーの作成を選択します

そのまま次へ

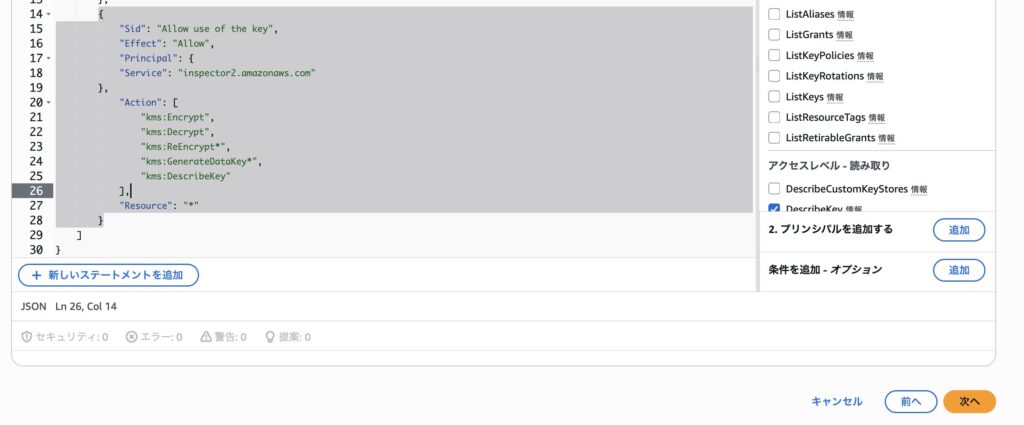

キーポリシーを編集して以下を追加してください

{

"Sid": "Allow use of the key",

"Effect": "Allow",

"Principal": {

"Service": "inspector2.amazonaws.com"

},

"Action": [

"kms:Encrypt",

"kms:Decrypt",

"kms:ReEncrypt*",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource": "*"

}こんな感じで後ろに付け足します

最後に作成を完了してください

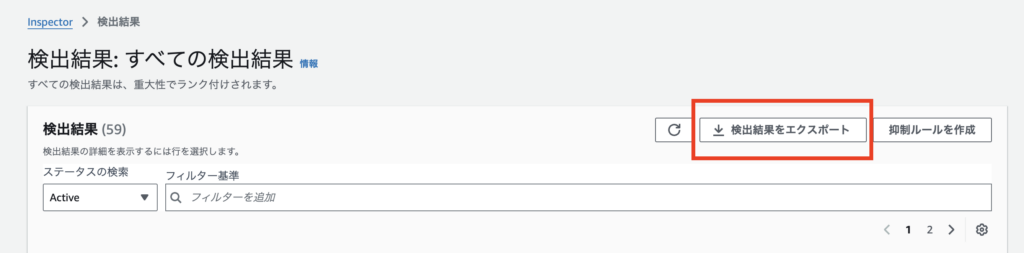

エクスポート

検出結果から「検出結果をエクスポート」を選び

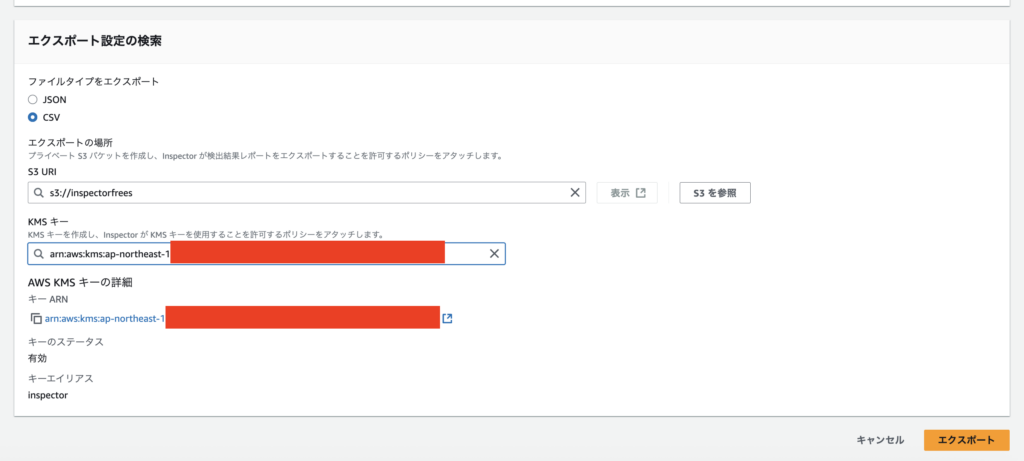

先ほど作成したS3のバケットとKMSのキーを選択して、「エクスポート」ボタンをクリックします

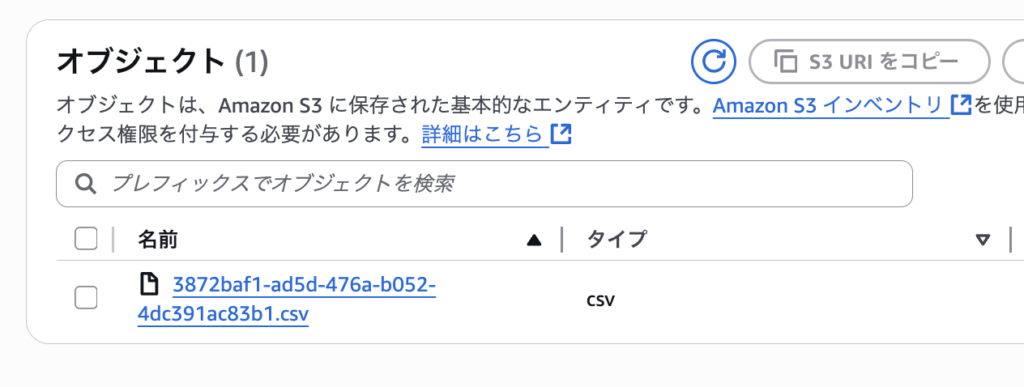

このようにバケットにエクスポートされました

ダウンロードするとCSVで脆弱性を確認できます

コメント