【Hack The Box】Broker writeup

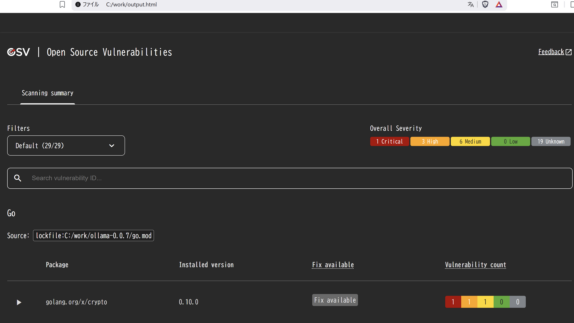

ユーザフラグnmapを試して80番開いているのでアクセスしてみます┌──(kali㉿kali)-[~/Downloads]└─$ sudo nmap 10.10.11.243 -p- -sV -vv --open --reason[sudo] password for kali: Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-30 06:03 ESTNSE: Loaded 46 scripts for scanning.Initiating Ping Scan at 06:03Scanning 10.10.11.243 [4 ports]Completed Ping Scan at 06:03, 2.30s elapsed (1 total hosts)Initiating Parallel DNS resolution of 1 host. at 06:03Completed Parallel DNS resolution of 1 host. at 06:03, 0.01s elapsedInitiating SYN Stealth Scan at 06:03Scanning 10.10.11.243 [65535 ports]Discovered open port 80/tcp on 10.10.11.243Discovered open port 22/tcp on 10.10.11.243SYN Stealth Scan Timing: About 8.56% done; ETC: 06:09 (0:05:42 remaining)SYN Stealth Scan Timing: About 8.65% done; ETC: 06:15 (0:10:55 remaining)Discovered open port 61613/tcp on 10.10.11.243SYN Stealth Scan Timing: About 7.97% done; ETC: 06:22 (0:17:42 remaining)SYN Stealth Scan Timing: About 8.08% done; ETC: 06:28 (0:23:07 remaining)SYN Stealth Scan Timing: About 8.22% done; ETC: 06:33 (0:28:17 remaining)SYN Stealth Scan Timing: About 8.33% done; ETC: 06:39 (0:33:23 remaining)SYN Stealth Scan Timing: About 8.45% done; ETC: 06:44 (0:38:18 remaining)SYN Stealth Scan Timing: About 8.55% done; ETC: 06:50 (0:43:08 remaining)SYN Stealth Scan Timing: About 8.70% done; ETC: 06:55 (0:47:35 remaining)SYN Stealth Scan Timing: About 8.83% done; ETC: 07:00 (0:51:58 remaining)SYN Stealth Scan Timing: About 10.76% done; ETC: 06:54 (0:45:53 remaining)SYN Stealth Scan Timing: About 13.04% done; ETC: 06:49 (0:40:13 remaining)とりあえず以下のデフォルトパスワードを試してみますUsername: adminPassword: adminログインができて、ActiveMQが動いていることがわかりましたCVE-2023-46604のRCEの脆弱性があることがわかりましたExploitコードが公開されていますhttps://github.com/SaumyajeetDas/CVE-2023-46604-RCE-Reverse-Shell-Apache-ActiveMQ┌──(kali㉿kali)-[~/broker]└─$ git clone https://github.com/SaumyajeetDas/CVE-2023-46604-RCE-Reverse-Shell-Apache-ActiveMQ.gitGolangが入ってなかったのでGolangをインストールします┌──(kali㉿kali)-[~/broker/CVE-2023-46604-RCE-Reverse-Shell-Apache-ActiveMQ]└─$ sudo apt install golang-goソースコードをビルドします┌──(kali㉿kali)-[~/broker/CVE-2023-46604-RCE-Reverse-Shell-Apache-ActiveMQ]└─$ go build main.goビルドができたので試しに起動します

2024.01.30

Blog対あり技術部(技術系)

Blog

Blog Blog

Blog 対あり技術部(技術系)

対あり技術部(技術系) 対あり技術部(技術系)

対あり技術部(技術系) Blog

Blog Blog

Blog Blog

Blog Blog

Blog 対あり技術部(技術系)

対あり技術部(技術系) Blog

Blog Blog

Blog Blog

Blog Blog

Blog Blog

Blog Blog

Blog Blog

Blog 対あり技術部(技術系)

対あり技術部(技術系) Blog

Blog 対あり技術部(技術系)

対あり技術部(技術系)